Hola a todos los usuarios de esta pequeña pero hermosa comunidad de R3gularWeb, en esta ocasión después de un año entero sin actividad nos hemos propuesto regresar con todo !!

Estamos preparando muchos post de diversos temas, y al igual que la serie de Assembly decidimos iniciar con el pie derecho respecto a ciberseguridad.

Hablemos sobre Desarrollo Seguro, algo que nos va a ayudar a mejorar nuestro software, ofreciendo calidad en cada sistema o aplicación que vayamos a crear.

Índice

Introducción

Un poco de historia

Introducción

Vamos a comenzar con la pregunta obligatoria, ¿Qué es el desarrollo seguro? y ¿Por qué debería de importarnos?

Desde el surgimiento de la raza humana en el planeta, la información ha estado presente bajo diversas formas y técnicas, siendo celosamente resguardadas o en ocasiones temidas.

La información valiosa era registrada en objetos preciosos y sofisticados, pinturas magníficas, entre otros.

Se almacenaban en lugares de difícil acceso y solo personas autorizas accedían a ella.

Entonces siendo un recurso tan codiciado, en todo el mundo se invierte un capital enorme en técnicas para poder resguardar de forma segura dicha información, y a su vez por el otro lado se invierte un capital igual de enorme para intentar tener acceso a datos que en principio no estamos autorizados a ver.

Una nueva guerra fría entre las mayores potencias, por ver quien controla una mayor cantidad de información.

Un poco de historia

Aquel que no conoce su historia, esta condenado a repetirla

1971: I'm a creeper

Lo que da inicio al primer virus de la historia.

a sí mismo a través de cada nodo en una red?

1978: Primer spam

Los primeros años de la red, fueron bastante interesantes para vivir ocurrían cosas nuevas en cada momento, era el nacimiento de Internet.

393 empleados de ARPANET reciben de manera inesperada un correo de la compañía de ordenadores DEC invitándolos al lanzamiento de un nuevo producto.

![]()

Se trataba del primer antecedente de lo que ahora conocemos como span.

1983: Primera muestra publica de un virus

2010: Wikileaks

Wikileaks publica 251,289 telegramas entre más de 250 embajadas de USA.

Fue un año bastante complicado, se filtró masivamente documentos oficiales de carácter confidencial que dejaron en entredicho las actuaciones en política exterior de Washington y del ejército estadounidense en Irak y Afganistán.

2016: Información de 191 millones de personas

Por error la información de 191 millones de votantes estadounidenses fueron accesibles en la red.

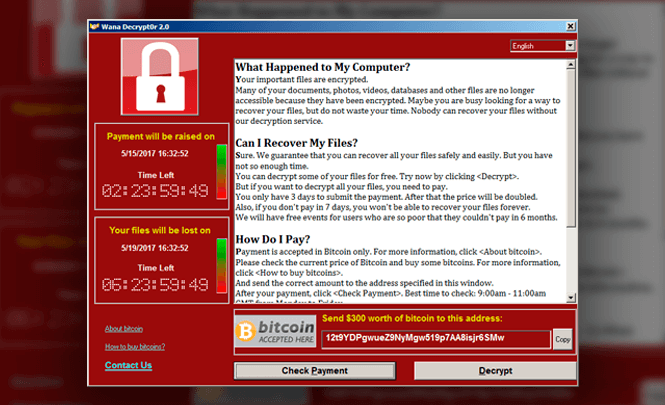

2017: WannaCryptor

En el año 2017 fue detectado WannaCryptor por ESET que aprovecha una vulnerabilidad de Windows, se especula cierta relación con herramientas robadas de la NSA.

Fue una propagación masiva de ransomware, como un gusano escalando a nivel mundial en poco tiempo.

Capturando y cifrando la información de miles de equipos de computo.

Comentarios

Publicar un comentario